Risiken und Nebenwirkungen der Digitalisierung

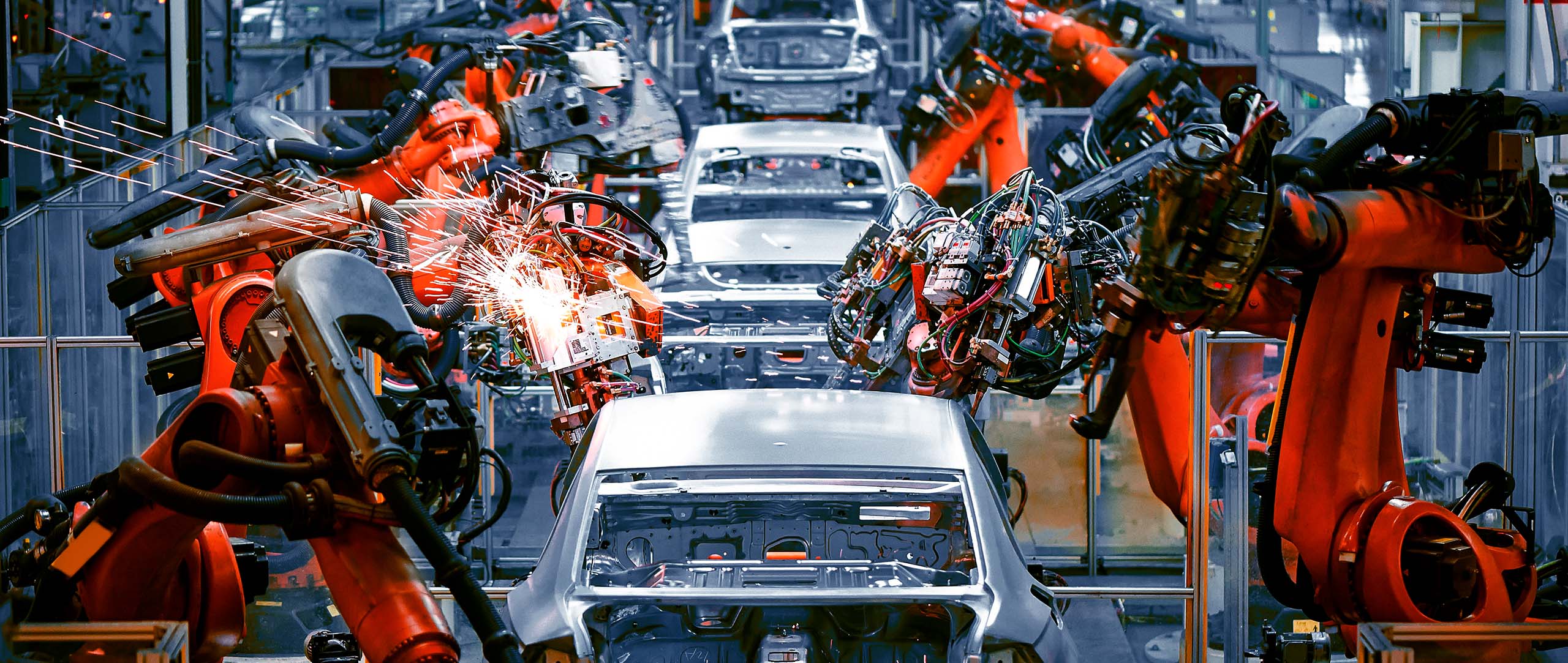

IT- und OT-Systeme sind das Fundament der modernen Geschäftswelt. Sie verbinden Unternehmen, Institutionen, Gesellschaften und Volkswirtschaften miteinander. Maschinen und Roboter produzieren rund um die Uhr und sind hochgradig vernetzt – sowohl untereinander als auch mit der Unternehmens-IT. Für Industrieunternehmen ist die Bedeutung von Schutzmechanismen für die „Operation Technology“, kurz OT, besonders hoch. Dabei unterliegt die OT-Sicherheit besonderen Rahmenbedingungen. Hauptaugenmerk liegt auf einem ständigen Betrieb: 24 Stunden, 7 Tage die Woche, 365 Tage im Jahr. Die Steuerung passiert in Echtzeit. Das macht Veränderungen auf den Systemen schwierig bis unmöglich. Hinzu kommt, dass sich der vergleichsweise lange Nutzungszeitraum von Hard- und Software in der Produktion erheblich von anderen Einsatzgebieten unterscheidet.

Spielverderber für Cyber-Panzerknacker

Cyberattacken und Zwischenfälle dieser Art zeigen es ganz deutlich: Es braucht ein ganzheitliches, durchdachtes Sicherheitskonzept, das OT und IT umfasst. Durch die Digitalisierung und die Verbundenheit von IT mit OT schaffen es Angreifer, bei beiden Umgebungen Schaden anzurichten.

An IT-Systeme von Finanzdienstleistungsunternehmen werden in puncto Schnelligkeit und Verfügbarkeit höchste Ansprüche gestellt. Sie sind eine wichtige Basis für den reibungslosen Betrieb. Die komplexen Kernbanksysteme sowie Online oder Mobile Banking stellen Schwerpunkte für die IT-Sicherheit bei Banken dar. Daneben gilt es den Filialbetrieb abzusichern und die Analyse großer Datenmengen voranzutreiben.

Eine ständig wachsende Verantwortung für IT-Sicherheit und Datenschutz bei Finanzdienstleistungsunternehmen ist vor allem auch auf die Anzahl großer Angriffe, gefälschter Mails und Webseiten sowie Veröffentlichung von Bank- und Kreditkarten der letzten Zeit zurückzuführen. Datenentwendung und unbemerkte Datenveränderungen führen nicht nur zu immensen finanziellen Schäden, sondern auch zu Reputationsverlust der betroffenen Institutionen.

Auf der sicheren Seite

Alle Systeme, Datenverkehr und Zugriffe auf sensible Systeme und Dateien werden in den Security Monitoring Prozess eingebunden, um die Integrität der Finanzsysteme zu gewährleisten. Neben Network Behavior Analysis oder Netzwerkverhaltensanalyse sind auch weitere Module im Einsatz, um Datentransfers von internen zu externen IPs, mit denen keine Geschäftsbeziehung besteht, festzustellen. Zusätzlich werden Logdaten von Servern, Netzwerkgeräten, Applikationen zentral analysiert und die Erkenntnisse korreliert. Nur so können Angriffe rechtzeitig erkannt werden, die sich negativ auf Ihr Unternehmen auswirken oder auf Ihre Kunden abzielen. Im Risk & Security Cockpit stehen die entscheidenden Informationen aus dem Security Monitoring und Risikobewertungen für eine sofortige Behebung bereit.

Energieversorger zählen zum Bereich der kritischen Infrastruktur und unterliegen damit besonderen Sicherheitsanforderungen.

Die hohe Komplexität der eingesetzten IT- und OT-Systeme und das komplexe Beziehungsgeflecht, das einen multidimensionalen Informationsaustausch zwischen den Parteien ermöglicht, bildet die Grundlage für neue Risikopotenziale. Neben Verfügbarkeits- und Integritätsanforderungen der gesamten OT- und IT-Systeme, Netze, Messgeräte und Komponenten, hat auch die Vertraulichkeit und der Schutz personenbezogener Daten der Privathaushalte oberste Priorität.

Das komplexe Zusammenspiel verschiedener Akteure, die Strukturen der IT- und OT-Systeme und die vielfältigen Funktionalitäten und unmittelbaren Steuerungsmöglichkeiten bieten Cyberangreifern zahlreiche potenzielle Einfallstore.

Die Bedrohungsarten sind vielfältig und reichen von Angriffen mit finanziellen oder Sabotage-Motiven über Malware, Zero Day Attacken, Botnets, Denial of Service, Distributed Denial of Service bis hin zu komplexen Advanced Persistent Threats, die zielgerichtet eingesetzt werden könnten, um PC-Arbeitsplätze von Steuerungspersonal der Smart-Metering-Umgebungen zu übernehmen.

Smarter Schutz

Das IT und OT Angriffserkennungssystem von Materna Radar Cyber Security überwacht kritische Vorgänge im Netzwerk. Das Spezialistenteam erhalten im ersten Schritt eine Meldung zu diesen Vorgängen. Die Security-Analysten beobachten und bewerten diese Vorgänge. Im weiteren Schritt werden die Informationen aus der Analyse zur Behebung der Risiken an KundInnen weitergeleitet.

So erkennt Materna Radar Cyber Security etwa SCADA Befehlspakete innerhalb des SCADA Netzwerks eines Energieunternehmens, die in zu großer Anzahl bei den sensiblen Steuerungssystemen ankommen. Sobald ein definierter Schwellwert überschritten wird, werden Alarmierungen ausgelöst, die dem Überwachungsteam des Kundenunternehmens die Möglichkeit bieten, einzugreifen, bevor SCADA Steuerungssysteme abstürzen.

Kundenwebportal

Zugriff auf Kundendaten und Datenbank

Smart Meter Steuerung

Zugriff auf das gesamte Stromsystem und Abschaltung der Stromversorgung

Protokolle und Steuerungssysteme

Destabilisierung von Smart Metern oder Angriff auf andere erreichbare IT- und OT-Systeme

PC-Arbeitsplätze der Smart Metering-Steuerung

Eindringen in Smart Metering Kernsysteme durch Schadsoftware, gefälschte Berechtigungen und veränderte Steuerungssysteme.

PC-Arbeitsplätze der SCADA-Systeme

Administratoren von SCADA-Systemen werden über eine Schadsoftware handlungsunfähig gemacht.

Verbindung und Einschleusung von verseuchten Fremdgeräten

Schadsoftware und veraltete Patch-Zustände der SCADA-Steuerungssysteme können erheblichen Schaden anrichten

Je vernetzter Fahrzeuge sind, desto angreifbarer sind. Denn wenn mehr Software, Funktionalitäten und Schnittstellen im Auto eingebaut sind, bedeutet das auch automatisch mehr Angriffsfläche für Cyberattacken. Der steigende Grad der Automatisierung sowie moderne Fahrzeugfunktionen müssen durch Sicherheitsmaßnahmen geschützt werden. Das hat Einfluss auf den Komfort wie Entertainment- und Navigationssysteme und, wesentlich wichtiger, Auswirkungen auf die Sicherheit im Straßenverkehr, die durch den Einsatz von Fahrerassistenzsystemen, teilautonomes oder autonomes Fahren zunimmt.

Neben Autofernbedienungen und Anwendungen in den Autos müssen auch die Automobilhersteller geschützt werden. Da Fahrzeuge via Software mit den Herstellern kommunizieren und Informationen übermitteln, müssen Server und Infrastruktur entsprechend geschützt werden.

Fahrende Datencenter schützen

Aus diesen Gründen bedarf es umfassender Sicherheitskonzepte, die einen übergreifenden Schutz für Fahrzeuge, angebundene Systeme und Kundenendgeräte bietet. Fahrzeug- und Nutzerdaten müssen gegen unautorisierte Zugriffe als auch Manipulation von außen bewahrt werden. Automobil-Sicherheit bzw. Automotive Security kümmert sich sowohl um Datenschutzinteressen von Kunden, als auch um die Sicherheit des Fahrzeugs und seiner Funktionen mit allen eingebauten Teilen. Dabei gilt es höchste Cybersicherheitsstandards zu gewährleisten, um einen geregelten Straßenverkehr beizubehalten sowie Fahrzeuge und Insassen zu schützen.

Wer Hackern und Datendieben zuvorkommen will, fährt mit Früherkennung am sichersten. Dabei helfen unter anderem Netzwerk-, Logdatenanalyse, Schwachstellenmanagement und die weiteren Detection Module. Das Risk & Security Cockpit liefert die entscheidenden Informationen und Übersichten zur sofortigen Risikobehebung.

Ministerien, Ämter, Gerichte, Polizei, Finanzbehörden und Patentämter bis hin zu außenpolitischen Einrichtungen auf der ganzen Welt arbeiten mit verschiedensten, hochsensiblen Daten.

Eine Entwendung, unbemerkte Veränderung oder Weitergabe der Daten kann schwerwiegende Folgen für politische Prozesse und Beziehungen, für die Wirtschaftsentwicklung eines Landes oder für das Vertrauen der Bürger in seine Institutionen haben.

Für Ministerien und Behörden

Als langjähriger Dienstleister für öffentliche Institutionen kennt Materna Radar Cyber Security die Anforderungen und Risiken. Der ganzheitliche Cybersecurity-Ansatz erkennt frühzeitig Bedrohungen und Risiken. Alle Systeme, Datenverkehr und Zugriffe auf sensible Systeme und Dateien werden in den Security Monitoring Prozess eingebunden. Neben Endpoint Detection sind auch weitere Werkzeuge im Einsatz, um Datentransfers von internen zu externen IPs, mit denen keine Geschäftsbeziehung besteht, festzustellen. Zusätzlich werden Logdaten von Servern, Netzwerkgeräten, Applikationen zentral analysiert und mit den Erkenntnissen aller Module korreliert. Big Data Analytics und Threat Intelligence bereichern die umfassenden Cybersecurity-Maßnahmen.

Im Risk & Security Cockpit stehen die entscheidenden Informationen aus dem Security Monitoring und Risikobewertungen für eine sofortige Behebung bereit.

Behörden wenden Cybersicherheitsmaßnahmen an, um die Integrität der wichtigen Infrastruktur von Finanzsystemen, Gesundheitsversorgung, wissenschaftlichen und Sicherheitseinrichtungen, Verteidigungsanlagen, Luftfahrt und Geheimdiensten zu schützen.

Ransomware-Angriffe wie WannaCry betrafen nicht nur Logisitik- oder Telekommunikationsunternehmen, sondern führten zu schwerwiegenden Beeinträchtigungen in der Gesundheitsversorgung und legte auch viele Krankenhäuser lahm.

In der Gesundheitsversorgung umfasst IT-Sicherheit nicht nur den Datenschutz von Patienteninformationen, sondern auch die Sicherstellung des Betriebs sowie Nutzung wichtiger Geräte, um lebensbedrohliche Störungen zu vermeiden. Denn abgesehen von sensiblen Daten, die gespeichert werden, wie Sozialversicherungsnummern, Krankengeschichte uvm., müssen Notfälle aufgenommen und versorgt werden und lebenswichtige Diagnosegeräte weiterlaufen. Einrichtungen des Gesundheitswesens haben, wie viele andere Unternehmen aus dem Operational Technology-Bereich, dasselbe Problem, die Geräte, die sich im Netzwerk befinden, müssen ständig verfügbar bzw. in Betrieb sein und können aus diesem Grund weder upgedated oder gepatcht werden.

Zeit für Cyber-Fitness

Aus diesem Grund müssen Netzwerke und Endgeräte entsprechend geschützt werden, um einen umfassenden Schutz zu garantieren. Ein ganzheitlicher Sicherheitsansatz für den Gesundheitsbereich muss proaktiver und vorausschauender werden. So sollte neben Netzwerkanalysen, Schwachstellenmanagement und Logdateien auch auf Endpoint Security und vor allem auf das Wissen von Threat Intelligence gesetzt werden. All dieses Know-how wird aktiv zur Steigerung der Sicherheit eingesetzt, ohne die Leistung oder den Betrieb je zu beeinträchtigen.

Egal ob per Schiene oder Flugzeug, ob Schaffner, Flugleitsystem oder Mautabrechnung, die Digitalisierung ist auch im Verkehrsbereich angekommen.

Der Transportbereich besteht aus komplexen Netzwerken, großen Mengen an Echtzeitdaten und einer Vielzahl integrierter Geräte. Moderne Möglichkeiten wie Automatisierung und vernetzte Fahrzeuge, die in Echtzeit Informationen mit anderen vernetzten Fahrzeugen und Leitsystemen in der Umgebung austauschen, werden im Transportbereich eingesetzt werden, um diesen effizienter und sicherer zu gestalten. Gleichzeitig macht dieser Einsatz sämtliche Transportmittel angreifbar und muss daher vor Angriffen, unbefugten Zugriffen, Schäden und Manipulation geschützt werden.

Alles in Bewegung

Gefahren können von innen oder von außen kommen. Aus diesem Grund müssenalle Aspekte der IT- und OT-Sicherheit abgedeckt werden – vom Ticketautomaten bis hin zu Office-Systemen und Großrechenzentren. Nicht nur die vernetzten Systeme, sondern auch Sicherheitsvorkehrungen, müssen abgestimmt und orchestriert werden. Neben Netzwerkanalysen, Schwachstellenmanagement und Logdateien muss auch auf Endpoint Security geachtet werden.

Als Angriffsziel sind sowohl der stationäre Handel als auch der E-Commerce äußerst interessant. Täglich werden unzählige Transaktionen mit Kunden oder Lieferanten getätigt. Außerdem verfügen Handelsunternehmen über sensible und wichtige Kundendaten und speichern u.a. Mail- und Lieferadressen als auch Bankdaten. Schwachstellen bei Online-Shops, kompromittierte Skripts von Drittanbietern auf Zahlungsseiten oder mangelnde Sicherung der Datenbank sind leichte und fette Beute für Angreifer, um an Zahlungsinformationen von Kunden zu kommen.

Mehr Sicherheit für mehr Kunden

Die Häufigkeit und Schwere von Cyberangriffen nimmt auch vor der Handelsbranche nicht Halt. Unternehmen und ihre Marken leben vom Vertrauen ihrer Kunden. Wer frühzeitig Risiken und Angriffsflächen definiert, kann diese proaktiv absichern. Das schützt sowohl den Umsatz als auch das Unternehmen selbst. Sicherheit schafft auch Vertrauen.